Penetration Tests für Webanwendungen

Unsere IT-Security Experten bieten Ihnen manuelle und softwaregestützte Penetration Tests für ihre Software an. Unser Schwerpunkt liegt dabei auf Whitebox Testing von eigenentwickelter Software.

Unsere Penetrationtests erhalten alle marktüblichen Komponenten (SQL Injection, Session Hijacking, API Testing, Session Management) und wir arbeiten dabei nach der OWASP 4.2 Methode.

Kontaktieren Sie uns

Weshalb sollte ich einen Pentest durchführen?

Entgegen der Vorstellung vieler unserer Kunden, ist das Ziel des Penetration Tests nicht die Arbeit der Entwickler zu kritisieren, sondern die Entwickler sowie das Unternehmen zu unterstützen. Jede Software enthält Sicherheitslücken.

Mit unseren Penetration Tests sorgen wir dafür die Risiken der Sicherheitslücken transparenter und beherrschbar zu machen. Daher funktioniert ein Pentest ähnlich einer prophylaktischen Vorsorgeuntersuchung und ist zumindest in kleinem Rahmen zwingend zu empfehlen.

-

Identifikation von Schwachstellen: Ein Penetrationstest hilft dabei, Schwachstellen und Sicherheitslücken in den IT-Systemen eines Unternehmens aufzudecken.

-

Risikobewertung: Ein Penetrationstest ermöglicht es Unternehmen, potenzielle Sicherheitsrisiken zu bewerten und ihre Auswirkungen zu verstehen.

-

Einhaltung von Vorschriften und Standards: Viele Branchen und Regulierungsbehörden fordern regelmäßige Sicherheitsüberprüfungen, einschließlich Penetrationstests, um die Einhaltung von Vorschriften und Standards

-

Schutz des Unternehmensrufs: Durch die Durchführung regelmäßiger Penetrationstests können Unternehmen ihre Systeme und Daten schützen, was wiederum das Vertrauen der Kunden, Geschäftspartner und der Öffentlichkeit stärkt.

-

Verbesserung der Sicherheitsmaßnahmen: Ein Penetrationstest ermöglicht es Unternehmen, die Wirksamkeit ihrer Sicherheitsmaßnahmen zu überprüfen und zu verbessern.

-

Schulung und Sensibilisierung: Penetrationstests können dazu beitragen, das Sicherheitsbewusstsein der Mitarbeiter zu schärfen.

Penetrationtest Arten

Wir bieten unterschiedliche Arten von Pentests für Webanwendungen an. Die effizienteste dabei ist, diejenige bei der wir den Quellcode nach Sicherheitslücken analysieren können (Whitebox)

Black Box Penetrationtest

Simulation von Angriffen, die von externen Akteuren ohne vorherige Kenntnis des Zielsystems durchgeführt werden.

Gray Box Penetrationtest

Simulation von Angriffen, die von internen Akteuren mit Zugang auf Benutzerebene zu bestimmten Systemen durchgeführt werden.

White Box Penetrationtest

Simulation von Angriffen, die von internen Akteuren mit Zugang auf Benutzerebene zu bestimmten Systemen durchgeführt werden.

Wie wird der Penetrationtest durchgeführt?

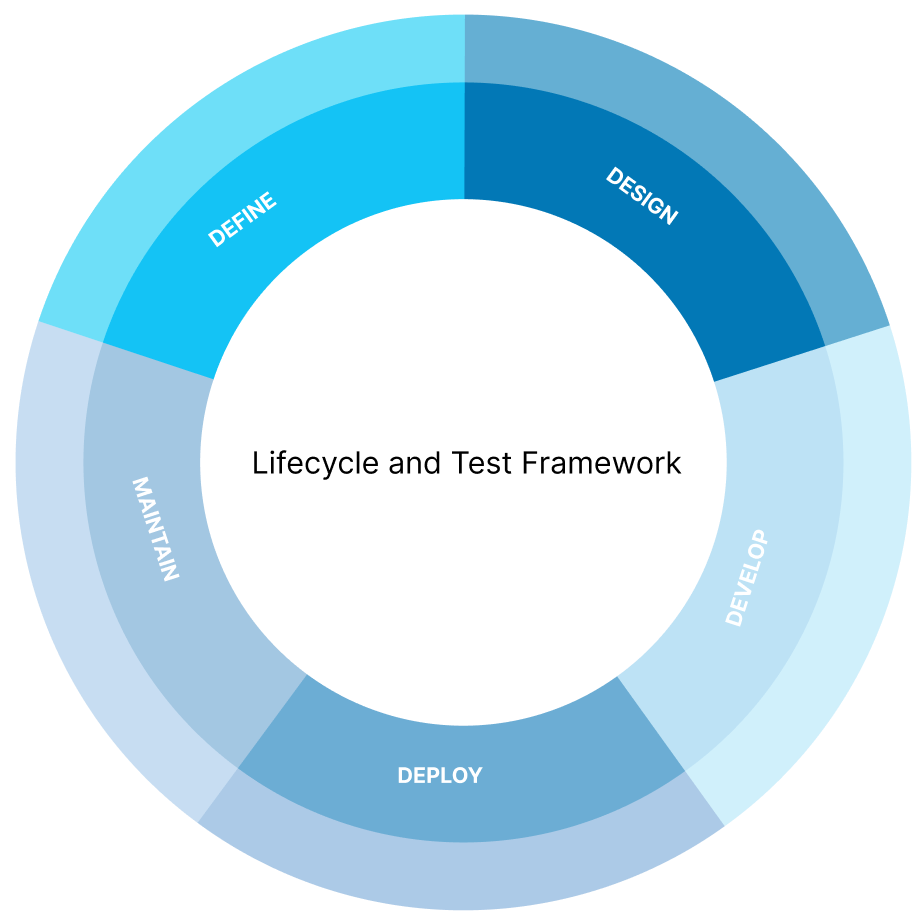

Unsere Penetrationstests für Webanwendungen werden in der Regel in vier Phasen durchgeführt: Planung, Angriffe, Nachbesserung und Retest/Abschlussbericht. Anbei finden Sie eine kurze Übersicht über die einzelnen Phasen

- Definieren Sie den Umfang des Tests.

- Sie Stellen unserem Pentester alle benötigten Informationen zur Verfügung, einschließlich der relevanten Dokumentation.

- Legen Sie Erfolgskriterien für Ihren Test fest.

- Prüfen Sie alle verfügbaren Ergebnisse früherer Tests, falls zutreffend.

- Beurteilen Sie die Testumgebung und lernen Sie so viel wie möglich über sie.

- Führen Sie den Test mit mehreren verschiedenen Rollen durch.

- Befolgen Sie bei der Entdeckung von Schwachstellen die vordefinierten

- Erfolgskriterien und Berichtsverfahren.

- Wir erstellen einen detaillierten Bericht, in dem die ergriffenen Maßnahmen, die entdeckten Schwachstellen und der Schweregrad der einzelnen Schwachstellen erläutert werden.

- Zusätzlich stellen wir Empfehlungen zur Absicherung der Maßnahmen ein.

- Empfehlungen zur Behebung der entdeckten Schwachstellen geben.

- Erneuter Test, um zu prüfen, ob die entdeckten Schwachstellen ordnungsgemäß behoben wurden.

- Sobald alle Tests abgeschlossen sind, werden alle Änderungen auf die ursprüngliche Konfiguration zurückgesetzt, einschließlich der Proxy-Einstellungen.

- Erstellung des Abschlussberichts einschließlich aller Tests und Verbesserungsmaßnahmen.

OWASP

Der OWASP Standard

OWASP Penetration Testing beschreibt die Bewertung von Webanwendungen, um die in den OWASP Top 10 beschriebenen Schwachstellen zu identifizieren. OWASP Penetration Testing wird eingesetzt, um diese Schwachstellen zu identifizieren, sicher auszunutzen und zu beheben, und um entdeckte Schwachstellen schnell zu beheben.

Lifecycle and Test Framework

Ein Abschlussbericht eines Penetrationstests ist ein umfassender Bericht, der die Ergebnisse, Erkenntnisse und Empfehlungen des durchgeführten Tests zusammenfasst.

In der Regel wurden hier alle kritischen Probleme bereits erfolgreich geschlossen und diese Schließung vermerkt. Der Abschlussbericht erfasst neben den gefunden Problemen auch alle durchgeführten Tests sowie eine Empfehlung für unkritische Verbesserungsvorschläge.

Kontaktieren Sie uns gerne, um Einblick in einen Beispielbericht zu erhalten.

Wie viel kostet ein Webapplication Penetration test?

Die Kosten eines Penetrationstest hängen vom Umfang der zu testenden Anwendung sowie der Testmethode (Black-, Grey-, Whitebox-Testing) ab. Bei kleinen Anwendungen beginnt der Aufwand bei 2.500,- EUR, bei mittelgroßen Anwendungen liegt der Aufwand zwischen 5.000,- und 15.000,- EUR.

In einer kostenfreien Erstanalyse können wir weitere Details zum Aufwand und den Kostentreibern geben.

Die folgenden Leistungen sind in unserem Pentest enthalten

-

1. Infrastrukturanalyse

-

2. Detailliertes Code-Review

-

3. Angriffe auf separate Umgebung

-

4. Dokumentation der Angriffe sowie Datenlecks

-

5. Erstellung Ergebnisbericht und Empfehlung

-

6. Kostenfreier Retest nach Absicherung

-

7. Abschlussbericht

Abschlussbericht

Außerdem enthält dieser Leitfaden einen Abschnitt über die Erstellung von Prüfungsberichten. In diesem Abschnitt wird ein Musterbericht vorgeschlagen, der in drei Hauptabschnitte unterteilt ist.

Ein Exekutivbericht, in dem die vom Prüfer erzielten Ergebnisse klar und einfach bewertet werden, geht nicht auf technische Details ein und soll einen Überblick über die Auswirkungen der gefundenen Ergebnisse geben.

Ein Testbericht beschreibt die Spezifikationen der Maßnahmen, den Umfang und die Grenzen der einzelnen durchgeführten Tests.

Ein Befundbericht, der die Ergebnisse der einzelnen Tests und die empfohlenen Gegenmaßnahmen zur Behebung der festgestellten Probleme enthält

Lernen Sie uns kennen

Wenn Sie einen Webapplication Penetration Test benötigen, kommen Sie gerne auf uns zu und lassen Sie sich ein Erstangebot machen. Es ist kostenfrei und wir freuen uns auf Sie.